Se ha observado que un actor de amenaza de motivación financiera conocido como Storm-0501 mejora las tácticas para llevar a cabo la delaminación de datos y los ataques de TOR dirigidos a entornos en la nube.

«A diferencia del ransomware local tradicional, los actores de amenaza generalmente implementan malware para cifrar archivos críticos en los puntos finales dentro de la red comprometida y negocian con claves de descifrado. El ransomware basado en la nube produce cambios fundamentales».

«Aprender en las capacidades nativas de la nube, Storm-0501 elimina rápidamente grandes cantidades de datos, destruye datos y copias de seguridad dentro del entorno de víctimas y exige rescate.

Microsoft documentó por primera vez Storm-0501 hace casi un año y detalla ataques de ransomware de nubes híbridos que dirigen al gobierno de los Estados Unidos, la fabricación, el transporte y los sectores de aplicación de la ley, con los objetivos de amenaza de nubes en la nube que giran en la nube para la eliminación de datos posterior, el robo de calificación y el despliegue de ransomware.

Criados como activos desde 2021, los grupos de piratería se han convertido en ransomware como marketing de afiliación de servicio (RAAS) a lo largo de los años, incluidos Sabbath, Hive, Black Cat (Alphv), Hunter International, Rockbit y Empargo.

«El Storm-0501 continúa demostrando competencia en el movimiento entre los entornos locales y en la nube, ejemplificando cómo los actores de amenaza se adaptan a medida que crece la adopción de nubes híbridas», dijo la compañía. «Buscan brechas de seguridad con dispositivos que no se manejan en entornos de nubes híbridos, eviten la detección, intensifican los privilegios de la nube y, en algunos casos, se cruzan con inquilinos con configuraciones de múltiples inquilinos para lograr sus objetivos».

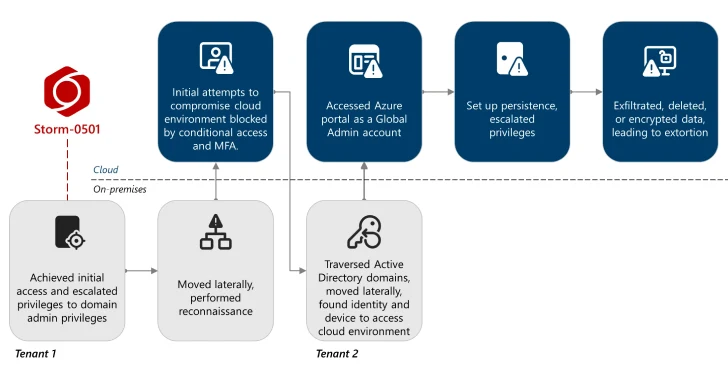

Una cadena de ataque típica implica el movimiento lateral en las instalaciones y los pasos de reconocimiento que permiten el acceso inicial para lograr la escalada privilegiada a los administradores de dominio, seguidos de movimiento lateral en las instalaciones y pasos de reconocimiento que permiten a los atacantes violar el entorno de la nube objetivo e iniciar una secuencia de la etapa múltiple que incluye persistencia, capacidad de capacidad, datos, eyección y absorción.

El acceso inicial por Microsoft se logra a través de intrusiones facilitadas por corredores de acceso como Storm-0249 y Storm-0900, que pueden usar credenciales robadas y comprometidas para iniciar sesión en el sistema de destino o explotar varias vulnerabilidades de ejecución de código conocidas.

En una campaña reciente dirigida a grandes empresas no identificadas con múltiples subsidiarias, Storm-0501 realizó un reconocimiento antes de mover la red lateralmente utilizando Evil-WinRM. El atacante también extrajo las credenciales de Active Directory realizando lo que se llama un ataque DCSYNC para simular el comportamiento del controlador de dominio.

«Aprovechamos el andamio en un entorno de Active Directory para atravesar entre los dominios de Active Directory y eventualmente nos movemos lateralmente, incumpliendo un segundo servidor de Connect ENTRA asociado con un inquilino de ID de ENTRA diferente y un dominio de Active Directory», dijo Microsoft.

«Los actores de amenaza repitieron el proceso de reconocimiento al extraer la cuenta de sincronización del directorio. Esta vez se dirigieron a la identidad y los recursos del segundo inquilino».

Estos esfuerzos finalmente dan como resultado una identificación de tormenta-0501 que identifica el rol de administrador global y la identidad sincronizada no humana en la identificación de Microsoft Entra de su inquilino, que carece de protección de autenticación multifactorial (MFA). Esto abrió la puerta a un escenario en el que un atacante restablece la contraseña loca de un usuario y la sincroniza con la ID de nube de ese usuario utilizando el servicio de sincronización Entra Connect.

Un intruso digital armado con cuentas de gestión global comprometidas accederá al portal de Azure, registrará los inquilinos de Identity Entra de amenazas como un dominio de la federación de confianza, creará una puerta trasera y luego aumentará el acceso a los recursos azules críticos antes de establecer una fase de delaminación y extensión de datos.

«Después de completar la fase de exftration, Storm-0501 comenzó a evaluar los recursos de Azure que contienen datos de la organización de víctimas, asegurando que las víctimas no tomen ninguna mejora o medidas de mitigación restaurando los datos», dijo Microsoft.

«Después de excluir y destruir datos en su entorno de Azure, el actor de amenaza comenzó la etapa de miedo, utilizando uno de los usuarios previamente comprometidos para contactar a la víctima usando un equipo de Microsoft y solicitar un rescate».

La compañía dijo que ha promulgado un cambio en su ID de Microsoft Entra. Dijo que esto evita que los actores de amenaza aumenten los privilegios al abusar de las cuentas de sincronización del directorio. También lanzamos una actualización para Microsoft Entra Connect (versión 2.5.3.0) para admitir la última autenticación, lo que permite a los clientes configurar la autenticación basada en aplicaciones para una seguridad mejorada.

«También es importante habilitar los módulos de plataforma de confianza (TPMS) en el servidor de sincronización Entra Connect para almacenar de forma segura credenciales confidenciales y claves de cifrado, y mitigar la tecnología de extracción de certificación Storm-0501», agregó Tech Giant.

Source link