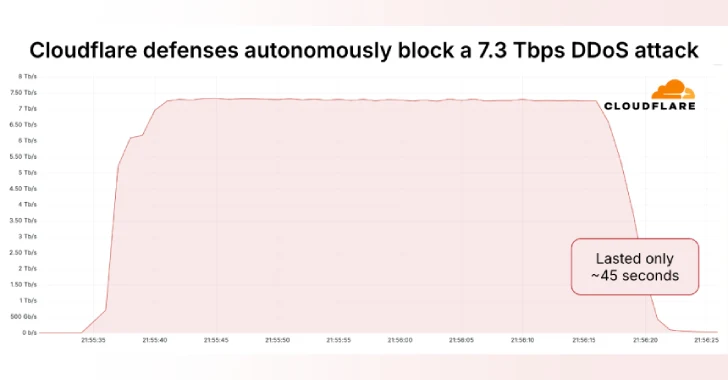

Cloudflare dijo el jueves que bloqueó autónomos el ataque de denegación de servicio (DDoS) más grande jamás registrado, alcanzando un pico de 7.3 terabits por segundo (TBP).

El ataque, detectado a mediados de mayo de 2025, atacó a un proveedor de alojamiento desconocido.

«El alojamiento de proveedores y la infraestructura crítica de Internet se están convirtiendo cada vez más en los objetivos de los ataques DDoS», dijo Omer Yoachimik de Cloudflare. «El ataque de 7.3 Tbps proporcionó 37.4 terabytes en 45 segundos».

A principios de enero, la compañía de infraestructura y seguridad web dijo que había mitigado un ataque DDoS de 5.6 TBPS dirigido a proveedores de servicios de Internet (ISP) no identificados en el este de Asia. El ataque vino de la botnet de Variante Mirai en octubre de 2024.

Luego, en abril de 2025, Cloudflare reveló que defendió contra una inundación masiva de 6.5 tbps que probablemente emane de Eleven11bot, una botnet compuesta por alrededor de 30,000 cámaras web y grabadoras de video. El ataque de medición ultraidos duró unos 49 segundos.

En comparación, el ataque DDoS de 7.3 TBPS, en un bombardeo de alfombras, bombardeando un promedio de 21,925 puertos de destino en una sola dirección IP propietaria y utilizó proveedores de alojamiento, llegando a la cima de 34,517 puertos de destino por segundo.

Los ataques multivectores provienen de distribuciones similares de puertos fuente y se han identificado como una combinación de inundaciones UDP, ataques reflejos QOTD, ataques reflejos de eco, ataques reflejos NTP, ataques de inundación Mirai UDP, inundaciones de mapa portuaria y ataques de amplificación RIPV1. La inundación de UDP representó el 99.996% del tráfico de ataque.

Cloudflare también señaló que el ataque provino de más de 122,145 direcciones IP de origen que abarcan 5,433 sistemas autónomos (AS) en 161 países. Las mayores fuentes de tráfico de ataque incluyen Brasil, Vietnam, Taiwán, China, Indonesia, Ucrania, Ecuador, Tailandia, Estados Unidos y Arabia Saudita.

«El número promedio de direcciones IP de origen únicas por segundo fue de 26,855, con un pico de 45,097», dijo Yoachimek.

«Telefónica Brasil (AS27699) representó la mayor porción del tráfico de ataque DDoS, tomando cargo del 10.5% del total. Viettelgroup (AS7552) continuó estrechamente al 9.8%, mientras que China Unicom (AS4837) y Telecom de Chunghwa (AS3462) (AS3413) contribuyeron 3,9% y 2.9% del tráfico.

Las revelaciones surgen cuando el equipo de Qianxin XLAB declaró que el botnet DDOS fue rastreado como el Bot rapero fue rastreado detrás de un ataque dirigido a la compañía artificial (IA) Deep Speeek en febrero de 2025, y que estaba detrás de un ataque que intentó evitar las «tarifas de protección» a las víctimas de las víctimas de la protección «para evitar futuros ataques DDOS de los apuntando a ellos.

China, Estados Unidos, Israel, México, el Reino Unido, Grecia, Irán, Australia, Malasia y Tailandia son los principales países con dispositivos infectados con raperos. Se sabe que la botnet está activa desde 2022.

Se sabe que la campaña RapperBot se dirige a los enrutadores con contraseñas débiles predeterminadas o vulnerabilidades de firmware, dispositivos de almacenamiento montados en la red y grabadoras de video con vulnerabilidades de firmware que obtienen acceso inicial y suelta malware que puede establecer contacto con servidores remotos a través de registros DNS TXT para obtener comandos de ataque DDOS.

El malware utiliza algoritmos de cifrado personalizados para cifrar los registros TXT y los nombres de dominio de comando y control (C2) utilizados.

«Desde marzo, su comportamiento ofensivo ha sido significativamente más activo, con un promedio de más de 100 objetivos de ataque y más de 50,000 bots observados por día», dijo un proveedor de seguridad chino.

«Los objetivos de los ataques de Rapperbots se encuentran en una variedad de industrias, incluidas la gestión pública, la seguridad social, la organización social, las plataformas de Internet, la fabricación y los servicios financieros».

Source link